چگونه جلوی هکرها را برای ایجاد اختلال در شبکه های خانگی اینترنت اشیا بگیریم؟

در اکتبر سال ۲۰۱۸، NCCIC با همکاری مقامات امنیت سایبری در استرالیا، کانادا، نیوزیلند و انگلستان و آمریکا گزارشی را ارائه کردند. چیزی که در این یافته ها هشداردهنده بود اکثریت قریب به اتفاق سوء استفاده های حرفه ای بود که بر روی شبکه های امن توسط هکرها انجام شده بود. اینترنت اشیا بسیار گسترده تر از آن چیزی است که بیشتر افراد فکر می کنند. این فناوری در برگیرنده عناصر متعددی است که انتقال داده را از یک نقطه به نقطه دیگر ممکن می سازد. دستگاه های مکانیکی متعددی که با اینترنت مجهز هستند، رایانه ها و گوشی ها بخشی از اینترنت اشیا هستند و در این میان سایت ها، شبکه ها و سرورها نیز به کار می روند.

اینترنت اشیای شما نیازی به تعامل فرد به فرد ندارد. حتی لازم نیست فرد با دستگاه هم تعامل داشته باشد اما ارتباط دستگاه به دستگاه در آن ضروری است. خوب همه این هایی که گفتیم چه ارتباطی به شما دارد؟ این موضوع بدین معنی است که هکرها می توانند وارد فضای شخصی اینترنت اشیای شما شوند و اطلاعات تان را بدزدند. در این مقاله روش هایی که هکرها می توانند به دستگاه های شخصی اینترنت اشیای شما نفوذ کنند را بیان می کنیم و توصیه هایی برای مقابله با چنین شرایطی را ارائه می نماییم.

شبکه خانگی شما:

چند مورد از کارهای شما از طریق شبکه خانگی کنترل می شود؟ از سیستم های امنیتی تا فعال کردن چراغ خانه و تغییر تنظیمات ترموستات، بیشتر افراد این روزها از چنین فناوری برای خودکارسازی وظایف استفاده می کنند یا تلاش دارند از دسترسی ریموت برای تنظیم بیشتر موارد بهره ببرند. این گزینه بسیار راحت است اما خطراتی هم در پی دارد.

هکرهایی که می توانند شبکه خانگی بی سیم را از طریق ترموستات یا سیستم روشنایی هک و شناسایی کنند به تدریج به سایر نواحی همچون اسناد مالی هم دسترسی خواهند داشت. قبل از اینکه خودتان بدانید قربانی یک باج خواهی خواهید شد. خیلی از افراد فکر می کنند فایروال هایی که دارند می تواند از آن ها در برابر هکرها محافظت کند اما گاهی از اوقات چنین نیست. خوب درباره این موضوع چه کاری از دستتان بر می آید؟ از بانکتان کمک بگیرید. تا به حال برایتان پیش آمده است از طریق دستگاهی وارد حساب بانکی تان شوید که بانک آن را نمی شناسد؟ اگر پاسختان به این سوال مثبت است پس باید از سیستم بانکی بخواهید موارد هویتی بیشتری همچون اثر انگشت و پاسخ به یک سوال امنیتی را برایتان فراهم کند. به چنین فرآیندی تایید هویت چند مرحله ای یا چند فاکتوری هم می گویند. اگر برای هکر اطلاعات بیشتری فراهم نکنید این سیستم همه تلاش های او را مسدود می کند. اطمینان حاصل کنید که شبکه خانگی تان نیازمند تایید هویت اضافی است و افراد به راحتی نمی توانند وارد رایانه یا تبلت و گوشی تان شوند.

سایت های بدافزار و جاسویی و الحاقیه ایمیلی:

هک کردن از طریق الحاقیه ایمیلی یا قرار گرفتن در معرض جاسوس ها و بدافزارها با بازدید از سایت می تواند برایتان دردسرساز شود . از آنجایی که این موارد روی هارد دیسک تان دانلود می شوند و در پس زمینه اجرا می گردند ممکن است متوجه آن نشوید. در چنین شرایطی همه داده هایتان در اختیار هکر قرار می گیرد.

درباره این موضوع هم می توانید یک سری اقدام امنیتی انجام دهید. نرم افزار امنیتی تان را به روز نگه دارید و همیشه از به روزترین فایروال ها بهره ببرید. هرگز الحاقیه های غیر معمول را باز نکنید. همیشه از نرم افزار امنیتی تان برای سکن الحاقیه های ایمیلی استفاده کنید. تنها از سایت های امن بازدید کنید. اگر آدرس سایت با HTTP آغاز می شود بهتر است وارد آن نشوید. نرم افزار امنیتی تان را حداقل یکبار در هفته به روز کنید. به روزرسانی های خودکار گزینه خوبی برایتان هستند. فراموش نکنید که حداقل هر هفته یکبار سیستم تان را به طور کامل اسکن کنید حتی اگر مشکلی ندارید. مطمئن شوید که آخرین به روزرسانی های امنیتی را دانلود و نصب می کنید.

میکروتراشه حیوان خانگی تان:

تراشه ای که برای یافتن حیوان خانگی تان به کار می برید هم می تواند گاهی از اوقات دردسرساز شود. با اینکه این تراشه ها همیشه GPS شان فعال نیست اما می توانند حیوان را اسکن کنند تا موقعیت زندگیش را شناسایی نمایند. متاسفانه همین عملکرد به نظر ساده از طریق شبکه مدیریت می شود. این موضوع بدین معنی است که هکرها می توانند از آن به عنوان مسیری برای ورود به اطلاعات شما استفاده کنند.

میکروتراشه حیوانات خانگی چگونه کار می کند؟

امنیت شبکه نشان می دهد شما چقدر اسیب پذیر هستید و اطلاعاتتان چگونه در دسترس افراد قرار می گیرد. بهترین کار این است که یک گزینه امنیتی برای خودتان بیابید و ببینید چه سنجه های امنیتی را می توانید به کار ببرید. اگر پاسخ درستی دریافت نکردید از تراشه های رقبا استفاده کنید و ببینید این سنجه ها چند وقت به چند وقت به روز می شوند.

اسباب بازی کودکتان:

تا به حال اسم عروسکی به نام کایلا به گوشتان خورده است؟ این عروسک در آلمان بسیار محبوب است و وای فای در آن فعال شده است. این موضوع بدین معنی است که هکرها می توانندبه دوربین و میکروفونی که در طراحی عروسک گنجانده شده است دسترسی داشته باشند. هرچه که در عروسک باشد، می تواند داده ها را جمع آوری کند. این موضوع شاما گرفتن اطلاعات مرتبط با پسورد، پین کدها و هر چیز دیگری است که به کار می رود. اسباب بازی هایی که اینترنت در آن ها فعال شده است باید به طور منظم بررسی گردند تا از نبود جاسوس افزار در آن اطمینان حاصل شود. بیشتر تولیدکنندگان دتکتورهایی را در طراحی اسباب بازی ها می گنجانند. شما باید این اسکن ها را فعال کنید و به روزرسانی ها را به طور منظم انجام دهید. این موضوع امنیت شما را بیشتر می کند و جلوی کار هکرها را می گیرد.

آلوده شدن از طریق فایل های الکترونیک تجاری:

استفاده از فایل موسیقی دیجیتال که دوستتان ارسال کرده به نظر بی خطر می رسد. در بیشتر موارد این نوع فایل ها آسیبی به شما نمی زنند.

اما متاسفانه مجموعه موسیقی دیجیتال دوست شما هم ممکن است در حال حاضر مشکلی داشته باشد. وقتی فایل مشکل دار را روی هارد دیسکتان بارگذاری کردید رایانه تان بخشی از شبکه ای می شود که می توان از اطلاعات آن سوء استفاده کرد.

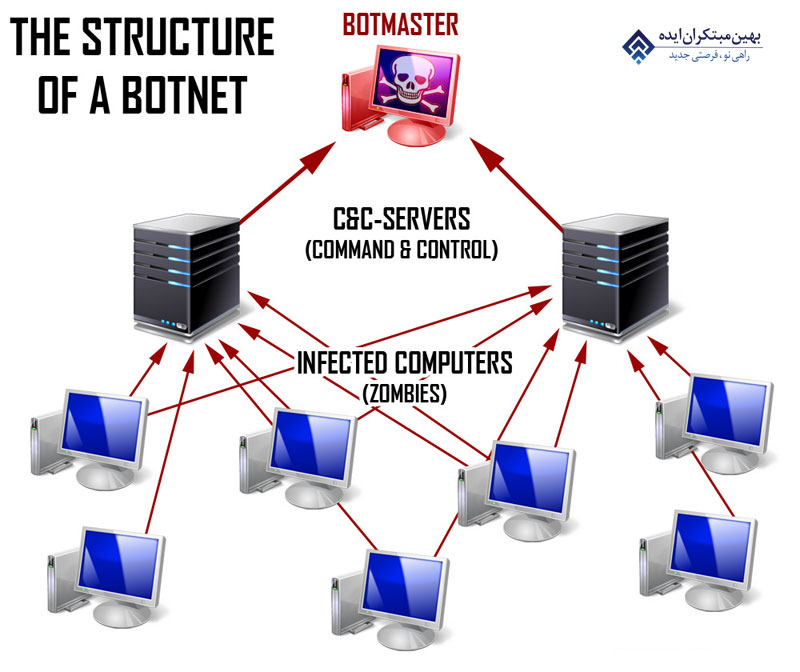

ساختار بات نت (بات مستر-سرورهای C&C-رایانه آلوده)

هر بار که فایل دیجیتالی دریافت می کنید ( چه از طریق ایمیل و چه از طریق فردی که این فایل را برایتان کپی می کند) همیشه از نرم افزار امنیتی تان برای اسکن کردنش قبل از دانلود استفاده کنید. نرم افزار باید بتواند این آلودگی را شناسایی کند. اگر چیزی پیدا کردید به دوست خودتان هم اطلاع دهید. این ها تنها چند نمونه از روش های هک کردن اینترنت اشیا و استفاده از داده های شما بودند. همانند هر عملکرد دیگری که در بستر اینترنت انجام می شود استراتژی های جدیدی برای سوء استفاده از این فناوری هم عرضه می شود.

بلاک چین چگونه می تواند به این شرایط کمک کند؟

یک عیب بزرگ در طراحی اینترنت اشیا وجود دارد که به هکرها اجازه می دهد به راحتی وارد سیستم شما شوند و آن هم ماهیت مرکزی بودن طراحی شبکه است. تنها یک نقطه برای کنترل همه درخواست ها وجود دارد. هکر می تواند به همین نقطه دسترسی داشته باشد و از طریق آن به هر چیزی که دوست دارد دست یابد. نکته مهم این است که فناوری بلاک چین که در بیت کوین و سایر ارزهای دیجیتال به کار می رود می تواند راه حل خوبی برای اینترنت اشیای قابل هک باشد. اگرچه این گزینه هم راه حل عالی نیست اما ماهیت بلاک چین باعث شده است بیشتر شرکت ها تحقیقات زیادی بر روی آن انجام دهند و از آن در فناوری های دیگری همچون اینترنت اشیا استفاده کنند.

مزایای فناوری بلاک چین برای اینترنت اشیا این است که نقطه واح کنترلی را حذف می کند و به هر دستگاهی اجازه می دهد با سایر دستگاه ها کار کند و خطرات موجود را شناسایی نماید.

بلاک چین از طریق توافق گروهی کار می کند. این موضوع بدین معنی است که برای گرفتن کنترل یک سیستم، هکر باید بتواند کنترل دستگاه های دیگر را هم به دست آورد و این موضوع باعث می شود کار هکر بسیار دشوارتر از قبل باشد. اگر شبکه اینترنت اشیایی که از بلاک چین قدرت گرفته تلاش تهاجمی را شناسایی کند و گروه آن را به عنوان بدخواه در نظر بگیرد می تواند جلویش را بگیرد و اسیبی به شبکه وارد نشود. این یک نظریه است.

از آنجایی که بلاکچین یک فناوری جدید است موارد زیادی هست که قبل از به کار بردن در اینترنت اشیا باید مدنظر قرار گیرد. برخی از این موارد عبارتند از :

• هزینه محاسبات رایانشی: اجرای بلاکچین به منابع رایانه ای زیادی نیاز دارد. شاید فردی که برای استفاده خانگی از اینترنت اشیا بهره می برد دوست نداشته باشد چنین صورتحسابی را پرداخت نماید. به همین خاطر است که تمرکز بر روی استفاده از اینترنت اشیای صنعتی است.

• مشکلات قانونی: اگر دستگاهی داشته باشید که از هوش مصنوعی قدرت می گیرد چه کسی مسئولیت عواقبی که ممکن است رخ دهد را به عهده می گیرد؟

• توسعه پیرامون بلاکچین جوان و غیر قابل پیش بینی است. سرمایه گذاری بر روی این راه حل بدین معنی است که باید همه تجهیزات جدید را خریداری کنید.

سخن نهایی:

یک چیز کاملا مشخص است. ما مشکلات زیادی داریم و باید به تدریج به فکر راه حل های مرتبط هم باشیم. حالا مسیر پر فراز و نشیبی پیش رو داریم و باید بتوانیم از پتانسیل این فناوری انقلابی به بهترین شکل ممکن استفاده کنیم.

اگر قبلا در بیان ثبت نام کرده اید لطفا ابتدا وارد شوید، در غیر این صورت می توانید ثبت نام کنید.